- Startsida

- SKR

- Tjänster

- Delprocesser

- Specificera och planera

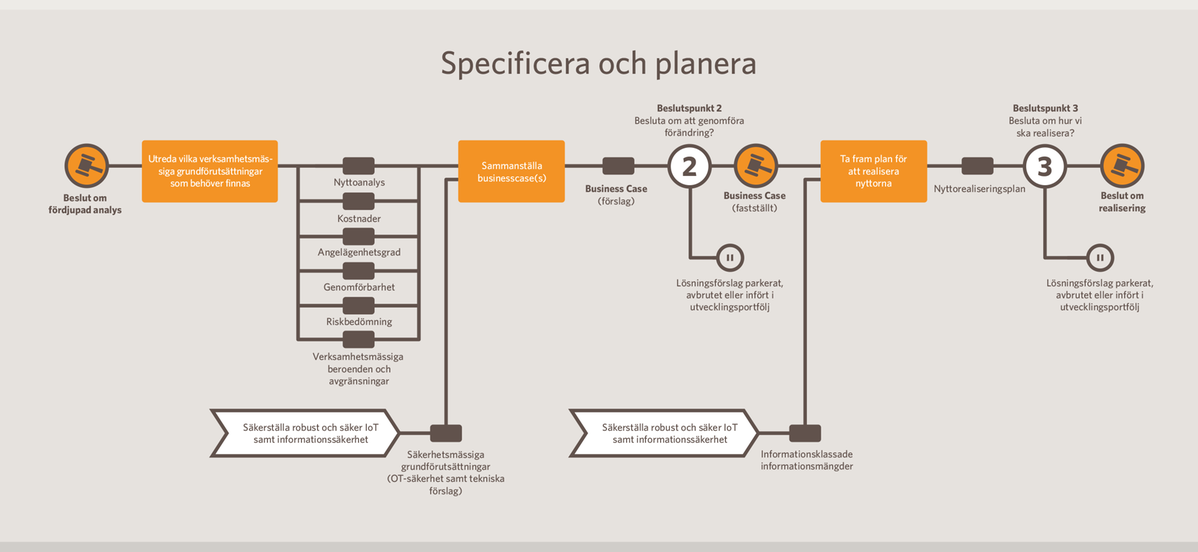

Stödprocessen: Specificera och planera

Delprocessen Specificera, innebär att ni gör en analys av minimikraven för IoT-säkerhet samt en riskbedömning för att erhålla en för tillämpningen anpassad tillgänglighet och säkerhetsnivå för tänkta IoT-enheter och den infrastruktur som de ska kopplas till.

Förstora bilden

Förstora bildenKlicka på bilden för en större version. Beskrivning av stödprocessens andra delprocess, Specificera och planera.

I denna delprocess identifierar ni även information, dataströmmar och klassar informationsmängder med hjälp av verktyget Klassa.

Huvudresultat från denna delprocess

- De säkerhetsmässiga grundförutsättningar (OT, IoT-systemet samt tekniska förslag) som är input till arbetet med att sammanställa en eller flera business case(s) som underlag för beslut i "Beslutspunkt 2: Besluta om att genomföra förändring".

- Parallellt med (och som input till) att ni tar fram en nyttorealiseringsplan (beskrivs i kärnprocessen) genomför ni aktiviteter för informationsklassning. Dessa ingår som underlag till "Beslutspunkt 3: Besluta om hur vi ska realisera". I underlaget beskriver ni hur ni avser att realisera valt business case.

Se vidare under ”Samarbete och synkronisering mellan processerna” i toppmenyn för att se hur det löpande samarbetet och delarna i vägledningen synkroniseras.

Samarbete och synkronisering mellan processerna

En utförlig beskrivning för Beslutspunkt 2 och 3 hittar du i vägledningens kärnprocess.

Aktivitet: Identifiera säkerhetsrelaterade aktiviteter utifrån nuläge

Dessa aktiviteter beror på tillämpningen. Exempel på aktiviteter ni kan/bör genomföra är intervjuer med individ/brukare/användare, fastighetsägare, anhöriga, nätägare och systemägare. Ni gör också en mappning till purde och ritning av en schematisk skiss där det tydlig framgår hur segmentering mellan säkerhetsnivåer för:

- IoT-systemet och dess enheter (grön)

- administrativa system (blå)

- gränssnittet för att koppla ihop dessa (gul).

Se beskrivning i Svenska Stadsnätsföreningsens vägledning för robust och säker IoT.

HUKI

Huvudansvarig

- Verksamhetsägare/ Beställare

Utförare

- Säkerhetsexpert

Konsulteras

- Systemägare

- Systemintegratör/ arkitekt

- Nätverk och kommunikation

- Utvecklare/ AI-provider

- Moln- och plattformsleverantör

- Leverantör/ Tillverkare av IoT

Läs vidare

Vägledning för robust och säker IoT, version 1.0, Svenska Stadsnätsföreningen (PDF)

Bilaga 1: Rutin och handledning, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 1.1: Verktyg, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2: Rutin och handledning, RSA Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2.1: Verktyg, RSA-mall Robust och säker IoT, version 1.0, SSNF (XLSM)

Bilaga 3: Purdue – arbetsblock – säkerhetsspåret, SSNF (PDF)

Aktivitet: Identifiera intressenter, produkter och förutsättningar

Efter mappningen kan ni koppla ihop resultat från nuläget, leverantörer och produkter och göra ytterligare kravställning.

Val av:

- Tjänsteleverantörer

- Huvudtjänst (vem som levererar huvudtjänsten och medföljande undertjänster)

- Produkter,

- Ev Hosting (I kommunens ägo eller externt. Sverige/Utomlands) och Abonnemang och förbindelser.

HUKI

Huvudansvarig

- Verksamhetsägare/ Beställare

Utförare

- Säkerhetsexpert

- Nätverk och kommunikation

Konsulteras

- Systemägare

- Systemintegratör/ arkitekt

Informeras

- Leverantör/ Tillverkare av IoT

Läs vidare

Vägledning för robust och säker IoT, Svenska Stadsnätsföreningen (PDF)

Bilaga 1: Rutin och handledning, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 1.1: Verktyg, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2: Rutin och handledning, RSA Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2.1: Verktyg, RSA-mall Robust och säker IoT, version 1.0, SSNF (XLSM)

Bilaga 3: Purdue – arbetsblock – säkerhetsspåret, SSNF (PDF)

Aktivitet: Identifiera roller och minimikrav

Roller definieras enligt vägledning för Robust och säker IoT (se nedan). Det finns sju roller med underroller på respektive som ni behöver gå igenom. Till dessa roller finns minimikrav som ska uppfyllas. Läs mer om tillvägagångsätt i vägledningen.

Vägledning för robust och säker IoT, Svenska Stadsnätsföreningen (PDF)

HUKI

Huvudansvarig

- Verksamhetsägare/ Beställare

Utförare

- Säkerhetsexpert

- Systemägare

Informeras

- Leverantör/ Tillverkare av IoT

- Utvecklare/ AI-provider

Läs vidare

Vägledning för robust och säker IoT, Svenska Stadsnätsföreningen (PDF)

Bilaga 1: Rutin och handledning, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 1.1: Verktyg, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2: Rutin och handledning, RSA Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2.1: Verktyg, RSA-mall Robust och säker IoT, version 1.0, SSNF (XLSM)

Bilaga 3: Purdue – arbetsblock – säkerhetsspåret, SSNF (PDF)

Aktivitet: Identifiera ytterligare krav

Identifiera ytterligare krav utöver det som framgår av ISO 27001/lagrum.

HUKI

Huvudansvarig

- Verksamhetsägare/ Beställare

Utförare

- Systemägare

- Säkerhetsexpert

Informeras

- Systemintegratör/ arkitekt

- Nätverk och kommunikation

- Utvecklare/ AI-provider

- Moln- och plattformsleverantör

- Leverantör/ Tillverkare av IoT

Läs vidare

Vägledning för robust och säker IoT, Svenska Stadsnätsföreningen (PDF)

Bilaga 1: Rutin och handledning, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 1.1: Verktyg, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2: Rutin och handledning, RSA Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2.1: Verktyg, RSA-mall Robust och säker IoT, version 1.0, SSNF (XLSM)

Bilaga 3: Purdue – arbetsblock – säkerhetsspåret, SSNF (PDF)

Aktivitet: Analysera egentillagda hot

Den mall som finns i Robust och Säker IoT för genomförande av RSA har fördefinerade bashot. Utöver dessa gör ni en analys av den lokala miljön och förutsättningar och eventuellt ytterligare sedda hot som sedan ska läggas in i risk- och sårbarhetsanalysen (RSA) och analyseras. Exempel på ett egentillagt hot kan vara lokal nyckelhantering till utrymmen.

HUKI

Huvudansvarig

- Verksamhetsägare/ Beställare

Utförare

- Systemägare

- Säkerhetsexpert

Informeras

- Systemintegratör/ arkitekt

- Nätverk och kommunikation

- Utvecklare/ AI-provider

- Moln- och plattformsleverantör

- Leverantör/ Tillverkare av IoT

Läs vidare

Vägledning för robust och säker IoT, Svenska Stadsnätsföreningen (PDF)

Bilaga 1: Rutin och handledning, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 1.1: Verktyg, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2: Rutin och handledning, RSA Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2.1: Verktyg, RSA-mall Robust och säker IoT, version 1.0, SSNF (XLSM)

Bilaga 3: Purdue – arbetsblock – säkerhetsspåret, SSNF (PDF)

Aktivitet: Upprätta Risk- och sårbarhetsanalys (RSA) för IoT-system

Är den valda rollen "Systemägare" genomför ni en riskanalys och riskbedömning i enlighet med RSA.

Bilaga 2: Rutin och handledning, RSA Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2.1: Verktyg, RSA-mall Robust och säker IoT, version 1.0, SSNF (XLSM)

Observera att verksamhetens art, till exempel hantering av samhällskritiska funktioner, kan ställa högre krav på säkerhet än de som är angivna som minimikrav i Svenska Stadsnätsföreningens kravanalys för robust och säker IoT.

Bilaga 1: Rutin och handledning, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 1.1: Verktyg, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

HUKI

Huvudansvarig

- Verksamhetsägare/ Beställare

Utförare

- Systemägare

- Säkerhetsexpert

Konsulteras

- Nätverk och kommunikation

- Utvecklare/ AI-provider

- Moln- och plattformsleverantör

- Leverantör/ Tillverkare av IoT

Läs vidare

Vägledning för robust och säker IoT, Svenska Stadsnätsföreningen (PDF)

Bilaga 1: Rutin och handledning, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 1.1: Verktyg, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2: Rutin och handledning, RSA Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2.1: Verktyg, RSA-mall Robust och säker IoT, version 1.0, SSNF (XLSM)

Bilaga 3: Purdue – arbetsblock – säkerhetsspåret, SSNF (PDF)

Aktivitet: Analysera det samlade riskvärdet/resultatet från RSA

Utifrån framtagen RSA-mall för Robust och Säker IoT, sammanställer ni det samlade riskvärdet för de identifierade och analyserade hoten på första sidan genom en tabell där varje rad visar risk och sannolikhet per hot. Utifrån detta kan ni dra slutsats om det konsoliderade riskvärdet.

HUKI

Huvudansvarig

- Verksamhetsägare/ Beställare

Utförare

- Systemägare

- Säkerhetsexpert

Konsulteras

- Systemintegratör/ arkitekt

- Nätverk och kommunikation

- Utvecklare/AI-provider

- Moln- och plattformsleverantör

- Leverantör/ Tillverkare av IoT

Läs vidare

Vägledning för robust och säker IoT, Svenska Stadsnätsföreningen (PDF)

Bilaga 1: Rutin och handledning, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 1.1: Verktyg, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2: Rutin och handledning, RSA Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2.1: Verktyg, RSA-mall Robust och säker IoT, version 1.0, SSNF (XLSM)

Bilaga 3: Purdue – arbetsblock – säkerhetsspåret, SSNF (PDF)

Aktivitet: Genomföra åtgärder

När ni genomfört en RSA så har ni tagit fram åtgärder per hot i de fall de behövs. Dessa finns sammanställda för hela RSA under fliken ”Åtgärder” (i verktyget). Dessa åtgärder ska ni tidsätta och bemanna samt i de fall det behövs finansiering, även tilldela finansiell resurs eller budgetera för detta.

HUKI

Huvudansvarig

- Verksamhetsägare/ Beställare

Utförare

- Systemägare

- Säkerhetsexpert

Konsulteras

- Systemintegratör/ arkitekt

- Nätverk och kommunikation

- Utvecklare/ AI-provider

- Moln- och plattformsleverantör

- Leverantör/ Tillverkare av IoT

Läs vidare

Vägledning för robust och säker IoT, Svenska Stadsnätsföreningen (PDF)

Bilaga 1: Rutin och handledning, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 1.1: Verktyg, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2: Rutin och handledning, RSA Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2.1: Verktyg, RSA-mall Robust och säker IoT, version 1.0, SSNF (XLSM)

Bilaga 3: Purdue – arbetsblock – säkerhetsspåret, SSNF (PDF)

Aktivitet: Göra GAP-analys

I GAP-analysen gör ni en jämförelse mellan önskad målbild och den framtagna lösningen. Det enklaste att jämföra är de framtagna arbetspaketens resultat med tänkt resultat. Ni gör också en bedömning av hur stort gapet är mellan resultatet och tänkt lösning. Är gapet för stort behöver ni föreslå och genomföra åtgärder för att minska gapet.

HUKI

Huvudansvarig

- Verksamhetsägare/ Beställare

Utförare

- Systemägare

- Säkerhetsexpert

Informeras

- Systemintegratör/ arkitekt

- Nätverk och kommunikation

- Utvecklare/ AI-provider

- Moln- och plattformsleverantör

- Leverantör/ Tillverkare av IoT

Läs vidare

Vägledning för robust och säker IoT, Svenska Stadsnätsföreningen (PDF)

Bilaga 1: Rutin och handledning, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 1.1: Verktyg, Kravanalys Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2: Rutin och handledning, RSA Robust och säker IoT, version 1.0, SSNF (PDF)

Bilaga 2.1: Verktyg, RSA-mall Robust och säker IoT, version 1.0, SSNF (XLSM)

Bilaga 3: Purdue – arbetsblock – säkerhetsspåret, SSNF (PDF)

Beslutspunkt 2: Besluta om att genomföra en förändring

Se information i beslutspunkten i Kärnprocessens "Specificera och planera".

Aktivitet: Identifiera information, dataströmmar och klassa

Information är värdefullt och behöver skyddas efter behov. Ett bra informationssäkerhetsarbete är en förutsättning för effektiv och korrekt informationshantering. Detta skapar förtroende både inom och utanför organisationen.

Information är en grundläggande byggsten i er organisation, på samma sätt som medarbetare, lokaler och utrustning. Genom ett systematiskt arbete med informationssäkerhet kan ni öka kvaliteten i och förtroendet för er verksamhet. Om ni utgår från etablerade standarder i arbetet med informationssäkerhet ökar chansen för er att lyckas.

När ni arbetar med informationssäkerhet omfattar det att införa och förvalta administrativa regelverk så som policys och riktlinjer, tekniskt skydd med bland annat brandväggar och kryptering samt fysiskt skydd med till exempel skal- och brandskydd. Det handlar om att ni tar ett helhetsgrepp och skapar ett fungerande långsiktigt arbetssätt för att ge organisationens information det skydd den behöver.

Informationstillgångar

Vad som räknas som informationstillgångar är de som ni inom verksamheten identifierar som sådana. Det innebär att två organisationer kan få olika resultat i sin analys för vilka tillgångar som ska klassificeras.

Klassificeringen har två ingångsvärden: krav och klassificeringsmodell. Kraven kan i sin tur delas upp i två delar: de som kommer från avtal, lagar, förordningar och andra författningar, (externa krav) och krav som verksamheten ställer för att kunna uppnå sina mål (interna krav).

Skyddsnivåer

För att nå syftet med klassningen, att styra så att informationstillgångar ges rätt skydd, ska ni koppla säkerhetsåtgärder till klassningsresultatet. Det är detta som är den huvudsakliga meningen med KLASSA, det vill säga ett it-stöd (verktyg) i att koppla samman säkerhetsåtgärder och dess nivåer mot klassningsresultatet. I detta sammanhang ska ”nivå på säkerhetsåtgärd” tolkas som ”styrkan av en säkerhetsåtgärd”; ej att blanda samman med ”nivå av konsekvens”. Vissa säkerhetsåtgärder inom bland annat SS-EN ISO/IEC 27001 bilaga A går inte att indela i olika nivåer. Ett exempel är att organisationen ska ha en informationssäkerhetspolicy; antingen finns den eller så finns den inte. Andra säkerhetsåtgärder går att ha i olika nivåer till exempel autentisering (enbart användarnamn och lösenord jämfört med flerfaktorsautentisering), hur kryptonycklar ska hanteras och lagras samt vilka uppgifter som ska samlas in till loggsystemet.

Det finns sålunda två sätt för er att öka skyddsnivån för informationstillgångarna: att klassa tillgångarna högre, eller att justera nivån på de säkerhetsåtgärder som faller ut som ett resultat på klassningen.

Säkerhetsåtgärder

Listan på säkerhetsåtgärder som KLASSA genererar behöver ni justera utifrån ett antal perspektiv som av olika anledningar inte kan omhändertas i den specifika klassningen. Varje klassningsobjekt kan ha specifika förutsättningar för det sammanhang som just den informationen eller det systemet används i. Då kan det behövas göras en precisering. Det görs genom att ni gör en ”lokal riskanalys”, där det avgörs om de säkerhetsåtgärder som framkommit i KLASSA är lämpliga för klassningsobjektet i fråga, sett utifrån riskanalysens resultat. Det kan också vara beroende på att vissa krav ställs, såsom specifik lagstiftning, ingångna avtal eller verksamhetens krav. Även branschpraxis kan vara styrande.

Skyddet av informationstillgången kan också behöva höjas eftersom informationen är:

- Ackumulerad- att flera förekomster av samma informationstyper eller informationsmängder samlas och lagras på samma ställe, till exempel i ett arkiv eller databas, vilket ofta leder till ökat skyddsbehov) och/eller

- Aggregerad- att olika informationstyper förs samman och tillsammans bildar en informationsmängd (till exempel ett dokument eller viss handling) och att konsekvenser och skyddsbehov kan bli större än de ingående informationstyperna var för sig) information vilket resulterat i en ny (högre) klassning.

HUKI

Huvudansvarig

- Verksamhetsägare/ Beställare

Utförare

- Systemägare

- Säkerhetsexpert

- DSO

- Informationsägare

Informeras

- Systemintegratör/ arkitekt

- Nätverk och kommunikation

- Utvecklare/ AI-provider

- Moln- och plattformsleverantör

- Leverantör/ Tillverkare av IoT

Läs vidare

Aktivitet: Genomföra åtgärder

Denna aktivitet syftar till att införa informationssäkerhetsåtgärder.

Beslutspunkt 3: Besluta om hur vi ska realisera?

Se information i beslutspunkten i Kärnprocessens ”Specificera och Planera”.

Kontakta oss

Kontaktformulär SKR